Melihat TraceRoute Windows XP di Wireshark

Traceroute adalah program sederhana untuk melihat hop-hop dari computer kita ke suatu IP address di Internet. Di bawah ini adalah hasil copy paste dari traceroute ke www.yahoo.com.

C:\>tracert www.yahoo.com

Tracing route to www.yahoo.com [209.131.36.158]

over a maximum of 30 hops:

1 1 ms 2 ms 2 ms AlliedTelesyn.ATI [192.168.1.1]

2 39 ms 36 ms 36 ms 1.subnet125-161-216.speedy.telkom.net.id [125.16

1.216.1]

3 * * * Request timed out.

4 40 ms 40 ms 41 ms 61.5.116.25

5 37 ms 35 ms 36 ms 61.5.119.110

6 255 ms 258 ms 255 ms tm.net.my [58.26.87.53]

7 349 ms 470 ms 350 ms 58.27.103.33

8 475 ms 353 ms 363 ms 203.106.6.162

9 353 ms 352 ms 355 ms 219.94.9.178

10 353 ms 343 ms 345 ms 58.27.101.158

11 343 ms 341 ms 357 ms ae1-p171.msr2.sp1.yahoo.com [216.115.107.87]

12 347 ms 353 ms 355 ms ae0-p171.msr2.sp1.yahoo.com [216.115.107.83]

13 353 ms 351 ms 359 ms www.yahoo.com [209.131.36.158]

Trace complete.

Untuk lebih memperdalam mengenal paket pada jaringan, saya mencoba menangkap paket traceroute ini dengan wireshark. Setelah itu, saya bandingkan hasil yang ada di wireshark dengan copy paste text output di atas. Cukup menarik, dari sini saya bisa belajar mengenal traceroute yang ada pada Windows.

Beberapa paket di awal capture, berisikan DNS query dari notebook saya ke DNS Server saya, tentu saja untuk menanyakan terlebih dahulu, berapa IP address dari www.yahoo.com. Setelah mendapatkan IP address yang diinginkan barulah Windows XP melakukan proses traceroute.

Traceroute pada Windows XP menggunakan paket berjenis ICMP, sedangkan traceroute pada system unix based ( atau device-device embedded linux ) semuanya menggunakan paket UDP. Oleh sebab itu, jangan heran apabila hasil capture Anda berbeda pada saat menggunakan non Windows Operating System.

Traceroute dimulai dengan paket ICMP yang dikirimkan sebanyak 3 kali oleh Windows, terlihat di atas pada paket nomor 5,7 dan 9, ketiga-tiganya berisikan ICMP Echo request dengan Time to Live = 1. Paket ke-5 dijawab oleh paket ke-6, dengan IP penjawab adalah 192.168.1.1. Kalau kita perhatikan di kolom ke-2 paket ke-6, terdapat tulisan angka 0.001732, yang berarti adalah 1 millisecond. Demikian juga dengan kolom ke-2 paket ke 8 dan 10 terdapat angka 0.002044 dan 0.002316, yang oleh Windows diartikan sebagai 1 millisecond. Itulah sebabnya pada baris pertama hasil output traceroute terdapat tulisan :

1 1 ms 2 ms 2 ms AlliedTelesyn.ATI [192.168.1.1]

Selanjutnya….. adalah paket traceroute nomor 11,13,15. Ketiga-tiganya juga merupakan paket ICMP Echo request, hanya saja kali ini berbeda dari segi Time-To-Live = 2, dengan tujuan agar paket ICMP ini dapat dilewati sampai dengan 2 hop.

Paket nomor 11 dijawab oleh paket nomor 12, dan paket 13 dijawab oleh paket nomor 14, dst. Tapi, kali ini kalau kita perhatikan, IP dari penjawabnya sudah bukan lagi 192.168.1.1, melainkan adalah 125.161.216.1. Dengan demikian, kita mengetahui bahwa di depan 192.168.1.1, ada router 125.161.216.1. Tidak hanya itu, kalau kita lihat kolom ke-2 dari paket 12,14 dan 16, memiliki angka 0.039617, 0.036466 dan 0.036287, yang diterjemahkan oleh Windows menjadi 39 ms, 36 ms dan 36 ms :

2 39 ms 36 ms 36 ms 1.subnet125-161-216.speedy.telkom.net.id [125.16

1.216.1]

Yang cukup menarik adalah traceroute baris selanjutnya, yaitu

3 * * * Request timed out.

Mengapa terjadi request time out ? Ternyata apabila kita memeriksa paketnya, memang Windows sudah mengirimkan ICMP dengan Time To Live = 3, namun tidak ada router manapun yang menjawabnya, seperti terlihat pada paket nomor 17,21 dan 22 :

Mengapa terjadi demikian ? Kemungkinan besar yang sering saya jumpai di lapangan, kejadian di atas terjadi karena router tersebut menggunakan IP private seperti 192.168.x.x atau 10.x.x.x, dan ip tersebut tidak di route untuk internet. Hal ini merupakan trik pada service provider untuk menghemat penggunaan IP Public.

Perjalanan traceroute terus berlanjut, dengan menaikkan Time-To-Live sampai benar-benar mencapai titik terakhir, yaitu host yang dimaksud, dalam contoh ini adalah

13 353 ms 351 ms 359 ms www.yahoo.com [209.131.36.158]

Bermain-main Display Filter pada Wireshark

Filter merupakan fitur ampuh yang harus kita pahami dalam bermain wireshark. Kenapa? Karena pada saat kita mau mulai menganalisa paket, lebih baik kita berhadapan dengan paket-paket yang memang kita ‘mau perhatikan’ saja. Apabila seluruh paket jaringan, termasuk paket-paket kurang penting juga muncul di layar kita, bisa-bisa kita pusing duluan.

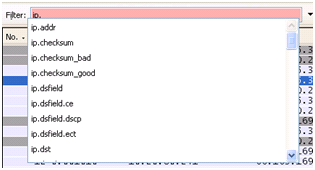

Field Filter, yang ada di kiri atas, adalah tempat di mana kita memasukkan filter-filter yang kita inginkan. Wireshark yang terbaru memiliki kecanggihan fitur auto-complete, sehingga sangat mempermudah buat kita yang malas mengingat tentang paket-paket, atau bahkan belum tahu apa yang harus diketik di filter field tersebut. Sebagai contoh, pada saat kita ketik “ip.” maka akan ditampilkan option-option selanjutnya yang bisa diketik.

Apabila kita ingin meng-filter semua paket dengan ip address = 10.20.80.241, maka kita bisa mengetik “ip.addr==10.20.80.241″ (Ya, harus “==” dan bukannya “=” karena mengacu operator bahasa C). Setelah di-apply, maka semua paket dengan “sumber” dan “tujuan” 10.20.80.241 akan ditampilkan oleh Wireshark.

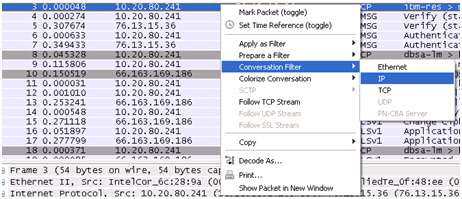

Ada cara yang lebih mudah, yang paling sering saya gunakan, yaitu menggunakan pulldown menu langsung pada paket yang akan kita filter. Biasanya saya meng-right click pada satu paket, kemudian saya pilih Conversation Filter > IP, maka otomatis filter akan berisi “ip.addr eq 10.20.80.241 and ip.addr eq 76.13.15.36″ (sekedar contoh). Dengan demikian, kita tidak perlu mengetik sama sekali syntax pada filter field tersebut.

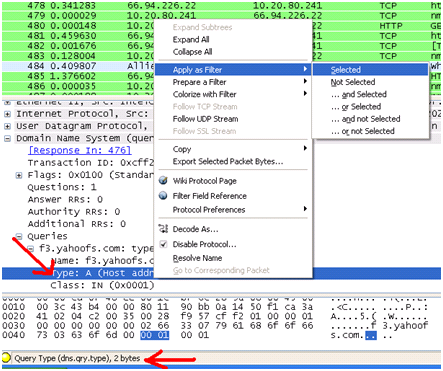

Satu lagi yang sering saya lakukan adalah mengklik langsung pada Packet Detail seperti pada contoh di gambar berikut :

Perhatikan pada baris paling bawah di gambar di atas, terdapat parameter dns.qry.type 2 bytes. Inilah yang secara langsung akan muncul di filter, sehingga setelah saya click Apply as filter > Selected, akan muncul Filter “dns.qry.type == 0×0001″, dan pada Wireshark akan muncul paket-paket yang berisikan DNS query dengan type Host.

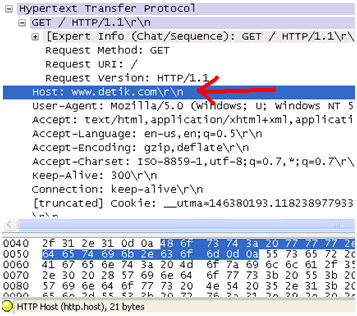

Bagaimana apabila kita mau melihat paket “GET” untuk http terhadap host www.detik.com ? Caranya mudah, ketik saja pada filter “http.host == www.detik.com“. Jika kita tidak ingin mengetiknya, bisa juga dengan cara yang telah dijelaskan pada paragraph sebelumnya, yaitu right click pada paket di wireshark, pada bagian packet details :

Jadi, selamat bereksperimen dengan filter yang merupakan fitur ampuh pada wireshark !!!

Tidak ada komentar:

Posting Komentar